La gestión de la Ciberseguridad ha tenido el paradigma de ser un componente que no trasciende del ámbito técnico y que no se puede traducir fácilmente a los procesos del negocio.

El área de investigación y desarrollo de NovaSec S.A.S ha trabajado en un modelo de gestión integral de la Ciberseguridad, apoyado en las facilidades de automatización, integración y reporte que nos brinda nuestro software NovaSec MS.

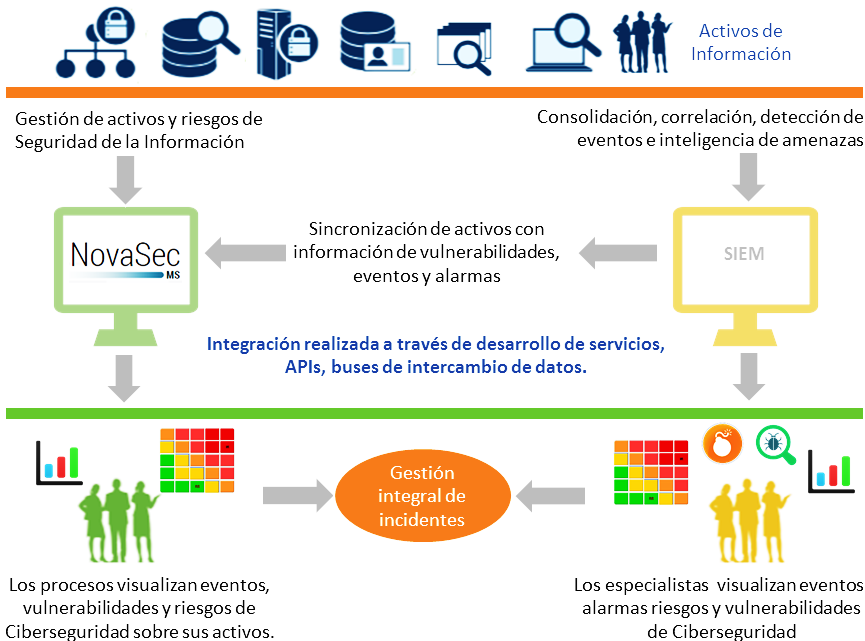

Modelo de gestión integral de la Ciberseguridad

Lo que se ha logrado es la integración de la suite GRC de NovaSec MS con la información de sistemas SIEM (Security Information and Event Management), de tal forma que la gestión de la seguridad de la información pueda obtener la información de los eventos, alarmas, amenazas y vulnerabilidades que estén afectando en un momento dado los activos de información que han identificado los procesos del negocio.

De esta forma se persigue resolver los siguientes retos:

¿Cómo mejorar las capacidades de respuesta de una organización ante eventos de Ciberseguridad?

¿Cómo lograr dar visibilidad a todos los interesados acerca de lo que está sucediendo en Ciberseguridad?

¿Cómo integrar la gestión de la Ciberseguridad con la gestión de riesgos e incidentes de seguridad de la información?

Este modelo se ha basado en hacer realidad la implementación de las capacidades que el NIST (National Institute of Standards and Technology - USA) considera en su Cibersecurity Framework que incluye:

- Identificación: Establecer funciones críticas, activos críticos, gobierno y estrategia de gestión de riesgos de Ciberseguridad.

- Protección: Diseñar e implementar los controles necesarios para atender los riesgos de Ciberseguridad.

- Detección: Diseñar e implementar las actividades y la tecnología para identificar la ocurrencia de los eventos de Ciberseguridad.

- Respuesta: Definir y realizar las acciones para contener el impacto de los eventos y erradicarlos si es posible.

- Recuperación: Diseñar e implementar las acciones para recuperarse de los eventos.

Por esta razón con NovaSec MS se ha implementado el modelo que se muestra a continuación:

Este modelo permite:

· Mantener sincronizados los activos tecnológicos descubiertos y monitoreados por el SIEM con los activos de información de los procesos de la organización.

· Mostrar si un activo de información de un proceso de la organización posee alarmas, vulnerabilidades o eventos de seguridad informática críticos.

· Crear riesgos a partir de la información de amenazas, vulnerabilidades y eventos del SIEM.

· Valorar los riesgos de seguridad de la información de los procesos con base en la información de los eventos críticos del SIEM.

· Sugerir la criticidad del activo y la valoración de los riesgos de seguridad de la información con base en la información del SIEM.

· Seleccionar los eventos del SIEM como base para la gestión de incidentes de Ciberseguridad, identificando automáticamente los riesgos y activos afectados.

· Obtener reportes integrados de riesgos y de valoración de activos a partir de la información del SIEM.

· Obtener reportes gráficos de: eventos críticos por categoría, por tipo de evento, eventos que se han gestionado como incidentes, tiempos promedio de atención de los incidentes, incidentes presentados en el periodo y su estado de gestión por categorías, riesgos de Ciberseguridad materializados, entre muchos otros.

· Obtener indicadores de la gestión de la Ciberseguridad de manera automática, creando incluso cuadros de mando basados en BSC para demostrar la alineación con los objetivos del negocio.

Los resultados obtenidos para cada una de las capacidades del Cibersecurity Framework han sido:

Identificación:

ü Los activos monitoreados en el SIEM se relacionan y se sincronizan automáticamente con los activos de los procesos.

ü Los procesos pueden visualizar cuáles activos tienen vulnerabilidades y alarmas de Ciberseguridad críticas.

ü Los procesos pueden utilizar directamente la información de los eventos de Ciberseguridad para identificar nuevos riesgos.

Protección:

ü Los controles de Ciberseguridad se consolidan y se estandarizan para que estén disponibles para el negocio.

ü Los procesos del negocio tienen visibilidad de cómo los controles tecnológicos ayudan a tratar sus riesgos.

ü Se identifican los controles que permiten mitigar los riesgos del negocio relacionados con la Ciberseguridad.

Detección:

ü Los eventos de Ciberseguridad se asocian automáticamente a los activos de los procesos.

ü Los eventos son conocidos por los dueños de los activos y se pueden gestionar los riesgos en el día a día a medida que los eventos ocurren.

ü Los eventos de Ciberseguridad trascienden la frontera de lo técnico y son visibles por los procesos del negocio.

Respuesta:

ü Un incidente de Ciberseguridad tiene automáticamente la relación de cuales activos fueron afectados y los posibles riesgos materializados.

ü Los eventos son visibles para todos los interesados y son tratados formalmente como incidentes para poder aprender de ellos.

ü La gestión de los incidentes de Ciberseguridad está integrados a la gestión de los eventos, activos y riesgos en el día a día.

Recuperación:

ü Las actividades de recuperación quedan documentadas y asociadas formalmente a los incidentes.

ü Los tiempos de recuperación pueden medirse para conocer las capacidades reales de los equipos de recuperación.

ü Se puede mostrar en el negocio cómo los eventos de Ciberseguridad tienen un impacto real en los activos y en los riesgos de los procesos.

Es difícil concebir que se pueda llevar a cabo una gestión eficaz de la Ciberseguridad sin tener capacidades de automatización, gestión y reporte que permitan ir a una velocidad al menos más cercana a la velocidad con la cual se materializan los riesgos de Ciberseguridad.

Hoy en día más vale tener capacidades de gestión que se adapten y que permitan manejar de la manera más oportuna y eficaz los eventos de Ciberseguridad que pretender confiar solamente en controles y soluciones que no integran capacidades y no evolucionan constantemente.

Con NovaSec MS se ha implementado este modelo de ciberseguridad en diversas organizaciones del sector defensa, financiero y telecomunicaciones.

Si deseas implementar este modelo o plantearnos una nueva aventura de investigación y desarrollo que nos emocione y que podamos construir juntos solo contáctanos.

“you can’t fix everything, you can’t make assets fully secure, you can’t know how secure they all are, and you can’t know how secure your digital partners are.” Gartner analyst Earl Perkins, research vice president, presents five cybersecurity trends during the Gartner Security & Risk Management Summit 2017.